Authentification unique (SSO) avec SAML

La disponibilité de cette fonctionnalité dépend de la licence ou plan de votre espace de travail Opendatasoft.

Opendatasoft permet de gérer l'accès à votre espace de travail à travers une solution d'authentification unique (SSO), et supporte actuellement les protocoles OpenID Connect et SAML.

Pour plus d'informations sur la façon de mapper vos groupes SSO à vos groupes Opendatasoft, voir ici.

Inscrire votre fournisseur d'identité SAML sur votre espace de travail

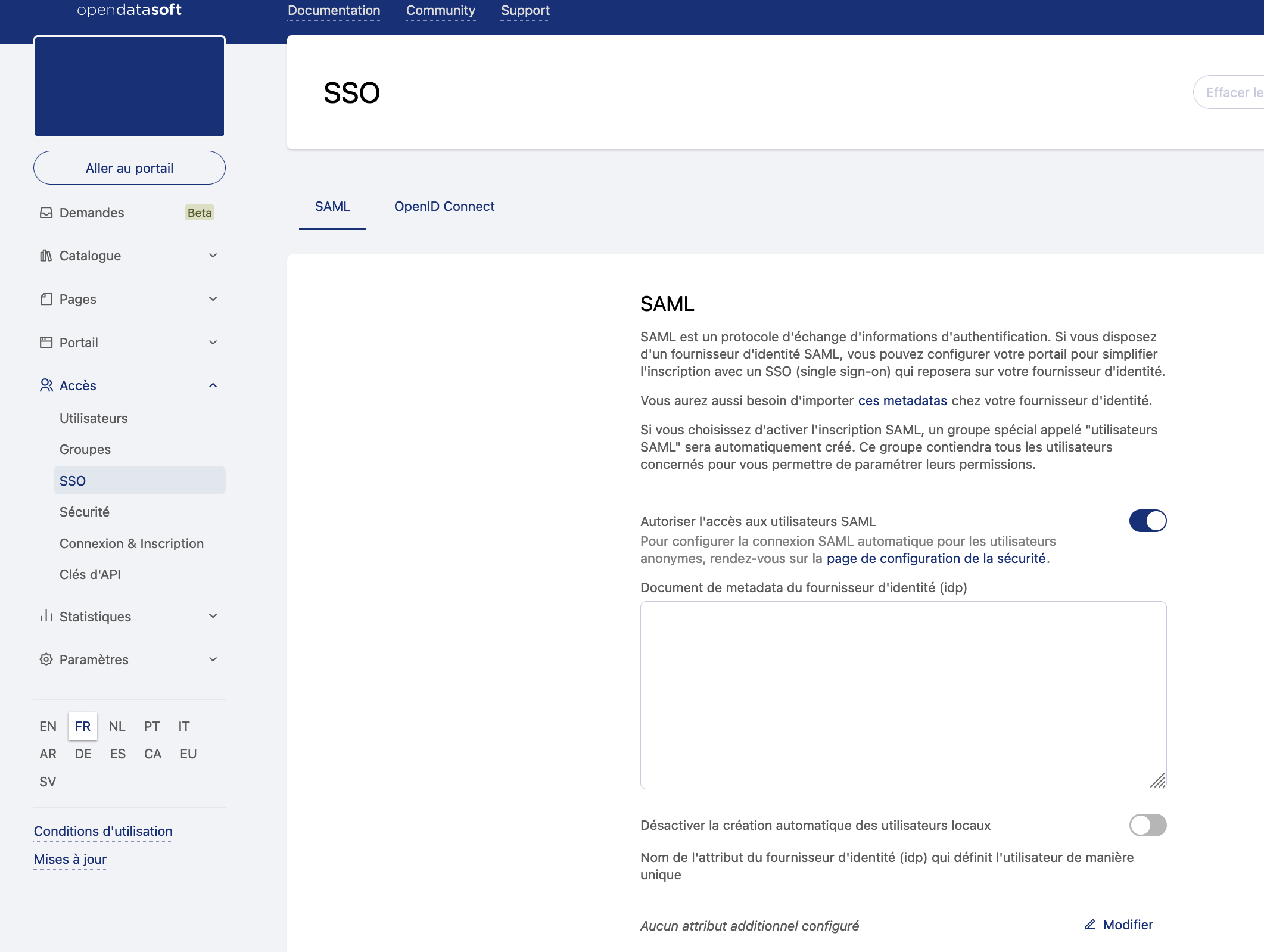

Depuis le back office, allez dans Accès > SSO.

Activez l'option "Autoriser l'accès pour les utilisateurs SAML".

Collez le document de metadata de votre fournisseur d'identité dans le champ "Document de metadata de l'IDP".

Si vous souhaitez désactiver la création d'utilisateurs locaux afin que seuls les utilisateurs existants puissent se connecter à la plateforme via SAML, activez l'option "Désactiver le provisionnement d'utilisateurs locaux".

Saisissez dans le champ correspondant l'ensemble des attributs envoyés par le fournisseur d'identité qui définissent de façon unique un utilisateur :

Par exemple, si vos utilisateurs sont définis par les attributs

FirstNameetLastNametransmis par votre fournisseur d'identité, saisissezFirstNamedans le champ et cliquez sur +. Puis, entrezLastNamedans le champ qui s'affiche et cliquez sur +.Si les utilisateurs sont définis par leur

NameIDet que le format duNameIDutilisé par votre fournisseur d'identité n'est pas transient, laissez le champ vide.

Saisissez dans les champs correspondants les mappings d'attributs pour le nom d'utilisateur, le nom de famille, le prénom et l'adresse e-mail. Dans cette étape, vous devez indiquer les noms de champ tels qu'envoyés par le fournisseur d'identité :

Par exemple, si votre fournisseur d'identité transmet le prénom de l'utilisateur connecté dans un attribut appelé

GivenName, saisissezGivenNamedans le champ "Prénom".Si certains de ces éléments ne sont pas fournis par votre fournisseur d'identité, laissez les champs correspondants vides. La plateforme les générera automatiquement sur la base des autres attributs définis.

Saisissez une condition d'accès :

Dans le champ "Attribut devant correspondre pour la condition", saisissez le nom de l'attribut à vérifier.

Dans le champ "Valeur devant être présente", saisissez la valeur de cet attribut. Si vous souhaitez vérifier la présence d'un attribut sans restriction de valeur, laissez ce champ vide.

Par exemple, si votre fournisseur d'identité envoie une liste

Rolespour les utilisateurs et que vous souhaitez que seuls les utilisateurs avec un rôle puissent se connecter à l'espace de travail, saisissezRolesdans le champ "Attribut devant correspondre pour la condition". Si vous souhaitez que seuls les utilisateurs avec le rôleDataAccesspuissent se connecter à l'espace de travail, saisissezDataAccessdans le champ "Valeur devant être présente".Si vous laissez les deux champs vides, aucune condition n'est définie. Toute connexion réussie du côté du fournisseur d'identité déclenchera une connexion sur votre espace de travail Opendatasoft.

Dans le champ "URL pour configuration du compte utilisateur SAML", saisissez l'URL vers laquelle l'utilisateur peut modifier son profil utilisateur sur le fournisseur d'identité.

Une fois ce champ défini, un lien vers cette URL sera affiché pour l'utilisateur sur la page de son compte d'utilisateur.

Si ce champ n'est pas renseigné, aucune URL ne s'affichera pour l'utilisateur sur la page de son compte.

Saisissez un EntityID personnalisé pour le fournisseur de services.

Si ce champ n'est pas renseigné, l'URL du document de metadata du fournisseur de services sera utilisée en tant qu'EntityID.

Dans le cas où votre fournisseur d'identité ne prendrait pas en charge les EntityID au format URL, vous pouvez définir n'importe quel EntityID ici.

Personnalisez le texte du lien de connexion SAML. Si ce champ n'est pas renseigné, un message localisé par défaut s'affichera.

Inscrire votre espace de travail sur votre fournisseur d'identité

La configuration du fournisseur d'identité dépend de l'implémentation de celui-ci, mais elle consiste toujours en l'import du document de metadata du fournisseur de services pour que la fédération d'identité soit possible.

Vous pouvez télécharger le document de metadata de votre espace de travail Opendatasoft en vous rendant sur https://<YOUR DOMAIN>/saml2/metadata.xml.

Déconnexion unique

La plateforme Opendatasoft prend en charge le processus standard de déconnexion unique SAML via le binding HTTP-Redirect :

Si cela est pris en charge par le fournisseur d'identité, la déconnexion d'un utilisateur connecté via SAML déclenchera une déconnexion du fournisseur d'identité.

Les requêtes de déconnexion du fournisseur d'identité déclencheront une déconnexion de l'utilisateur sur la plateforme.