Authentification unique (SSO) avec OpenID Connect

La disponibilité de cette fonctionnalité dépend de la licence ou le plan de votre espace de travail Opendatasoft.

Opendatasoft permet de gérer l'accès à votre espace de travail à travers une solution d'authentification unique (SSO), et supporte actuellement les protocoles OpenID Connect et SAML.

Pour plus d'informations sur la façon de mapper vos groupes SSO à vos groupes Opendatasoft, voir ici.

Inscrire votre fournisseur OpenID Connect sur votre espace de travail

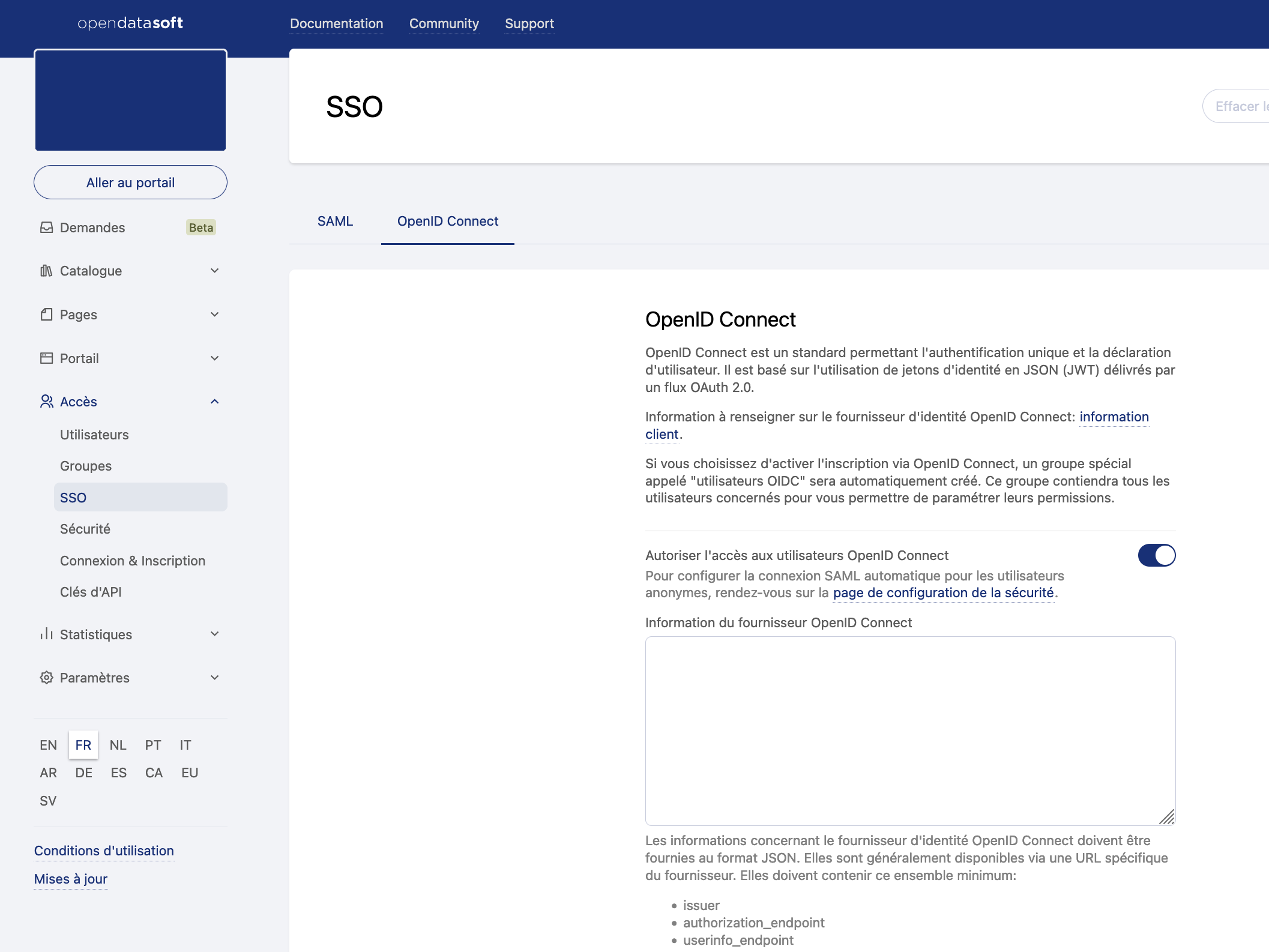

Dans votre back office, allez dans Accès > SSO, puis cliquez sur l'onglet OpenID Connect.

Activez l'option "Autoriser l'accès aux utilisateurs OpenID Connect".

Collez le document de détection de votre fournisseur dans le champ "Informations du fournisseur OpenID Connect".

Ce document doit être au format JSON. Il peut généralement être récupéré depuis le point d'entrée de votre fournisseur. Il doit au minimum contenir les attributs suivants :

issuerauthorization_endpointuserinfo_endpointend_session_endpointjwks_uri

Si vous souhaitez désactiver la création d'utilisateurs locaux afin que seuls les utilisateurs existants puissent se connecter à la plateforme via OpenID Connect, cochez la case "Désactiver le provisionnement d'utilisateurs locaux".

Saisissez les identifiants de l'application associés à votre espace de travail Opendatasoft.

Étant donné que vous avez inscrit votre espace de travail Opendatasoft en tant que client OpenID Connect sur votre fournisseur, vous devez obtenir une paire d'identifiants, à savoirID clientetMot de passe client.

Ces identifiants permettent d'authentifier les requêtes effectuées par la plateforme Opendatasoft sur le point d'entrée du fournisseur.

Copiez ces identifiants dans les champs "ID client" et "Mot de passe client".Si vous souhaitez utiliser des jetons JWT pour imiter des appels d'API sur la plateforme Opendatasoft, cochez la case "Autoriser l'authentification directe avec des jetons d'accès JWT".

Répertorier des scopes supplémentaires optionnels

Dans OpenID Connect, les scopes sont utilisés pour définir le jeu d'informations (revendications) qu'une application souhaite recevoir au sujet d'un utilisateur connecté. Opendatasoft utilise les scopes suivants par défaut : openid, profil et e-mail. Ces scopes permettent d'authentifier un utilisateur et de récupérer son e-mail, son prénom et son nom de famille.

Vous pouvez utiliser des scopes supplémentaires pour ajouter des revendications en tant qu'attributs additionnels dans le profil d'un utilisateur et vous en servir dans les filtres de sécurité des jeux de données.Répertorier des revendications supplémentaires optionnelles

Les revendications sont des attributs collectés pendant le processus d'authentification. Ces derniers décrivent l'utilisateur. Par défaut, Opendatasoft stocke uniquement la revendication . Vous avez la possibilité de stocker d'autres revendications dans le profil utilisateur. Ces revendications peuvent ensuite être utilisées dans les filtres de sécurité des jeux de données.Saisissez l'URL vers laquelle l'utilisateur peut modifier son profil utilisateur sur le fournisseur d'identité. Une fois ce champ défini, un lien vers cette URL sera affiché pour l'utilisateur sur la page de son compte d'utilisateur. Si ce champ n'est pas renseigné, aucune URL ne s'affichera pour l'utilisateur sur la page de son compte.

Personnalisez le texte du lien de connexion OpenID Connect. Si ce champ n'est pas renseigné, un message localisé par défaut s'affichera.

Inscrire votre espace de travail sur votre fournisseur d'identité

La configuration du fournisseur d'identité dépend de l'implémentation de celui-ci, mais elle consiste généralement à indiquer la valeur de l'URI de redirection sur le fournisseur d'identité, qui doit être au format https://<VOTRE ESPACE DE TRAVAIL>/oidc/authenticate.

Certains fournisseurs peuvent prendre en charge un document de configuration préformaté au format JSON. Ce document peut être téléchargé à l'adresse suivante : https://<VOTRE ESPACE DE TRAVAIL>/oidc/client_info.

Déconnexion unique

La plateforme Opendatasoft prend en charge la déconnexion unique avec OpenID Connect via le projet de protocole OpenID Connect Back-Channel Logout.